ZeuS in the Mobile (Zitmo)

Stuxnet'den sonra, 2010 yılına damga vuran zararlı yazılımlardan biri de şüphesiz ZeuS'tur. ZeuS zararlı yazılımı bulaştığı sistemde banka bilgilerini ele geçirmeye çalışmakta ve şu ana kadar milyon dolarlık zararlara yol açmış durumda.

Bildiğiniz gibi artık İnternet bankacılığında güvenlik için SMS doğrulaması uygulanmakta. İnternet bankacılığı girişlerinde ve para transferlerinde banka tarafından telefonunuza yollanan SMS kodunun doğrulanması istenmekte. Hal böyle olunca, saldırganların işi zorlaşıyor ve sadece İnternet bankacılığı giriş şifrelerinin ele geçirilmesi yeterli olmuyor. İşte ZeuS trojanının mobil versiyonu bankanın gönderdiği bu SMS doğrulama kodlarını çalmak için kullanılıyor.

Bahsettiğimiz bu mobil zararlı yazılım Symbian ve Blackberry sistemlerini etkilemekte ve en son söylenenlere göre Türkiye’de de görülmeye başlanmış. Şu an güvenlik/anti-virüs firmalarının elinde sadece Symbian versiyonu bulunmakta. Blackberry versiyonu ise henüz güvenlik firmalarının eline geçmiş değil.

ZeuS bulaşmış kişi İnternet bankacılığı işlemlerini yaparken, bir mesaj-form ile karşılaşıyor (html injection yöntemiyle). Bu mesajda sosyal mühendislik ile kurbanın gerekli bilgileri girmesi (telefon numarası, modeli gibi) ve telefonuna gönderilecek olan SMS'deki web adresine girip programı (aslında zararlı yazılımı) yüklemesi isteniyor.

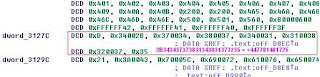

Zararlı yazılım güvenlik sertifikası/programı adı altında telefona bulaştıktan sonra artık saldırgan için bankanın gönderdiği SMS doğrulama koduna ulaşmak zor olmuyor. Çünkü zararlı yazılım bulaştığı telefonda gelen mesajları "sniff"leyip saldırganın numarasına gönderiyor. Zararlı yazılımın elimizde bulunan versiyonunu incelediğimizde aşağıdaki resimde iletişime geçtiği telefon numarasını görebiliyoruz;

Resim-1: Saldırganın numarası

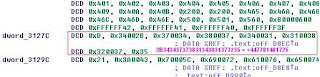

Ayrıca telefona gelen mesajlarda numaraya bakıyor ve o numarayı saldırganın numarasıyla karşılaştırıyor. Bu karşılaştırma işlemini Symbian apilerindeki TdesC16::Compare fonksiyonu ile yapıyor. Eğer eşleşirse o numaradan SMS olarak gonderilen komutları kabul ediyor. Komutların listesi aşağıdaki resimde görülebilir;

Resim-2 : Komut listesi

Zararlı yazılım telefondan çaldığı bilgileri kaydetmek için kendisine “Numbersdb.db” adında bir database oluşturuyor. Bu database oluşturma , table ve column’ları belirleme işlemlerini ise “RdbNamedDatabase”, “TdbCol” gibi kütüphaneleri kullanarak yapıyor. Ve bilinen “Select * from” vb. SQL komutlarını kullanarak bu databaseden gerekli bilgileri çağırıyor. Database’e sorgu çekme işlemi için “RdbView” kütüphanesini kullanıyor.

Resim-3: Sql Sorgu Komutu

Resim-4: Databese işlemleri

Gelen mesajları gizlice okumak yani snifflemek için ise sistemde bir socket açıp , gelen mesajları dinlemeye alıyor. Bu işlem için de Symbiandaki Rsocket::Open, RsmsSocketReadStream sistem apilerini kullanıyor.

Bildiğiniz gibi artık İnternet bankacılığında güvenlik için SMS doğrulaması uygulanmakta. İnternet bankacılığı girişlerinde ve para transferlerinde banka tarafından telefonunuza yollanan SMS kodunun doğrulanması istenmekte. Hal böyle olunca, saldırganların işi zorlaşıyor ve sadece İnternet bankacılığı giriş şifrelerinin ele geçirilmesi yeterli olmuyor. İşte ZeuS trojanının mobil versiyonu bankanın gönderdiği bu SMS doğrulama kodlarını çalmak için kullanılıyor.

Bahsettiğimiz bu mobil zararlı yazılım Symbian ve Blackberry sistemlerini etkilemekte ve en son söylenenlere göre Türkiye’de de görülmeye başlanmış. Şu an güvenlik/anti-virüs firmalarının elinde sadece Symbian versiyonu bulunmakta. Blackberry versiyonu ise henüz güvenlik firmalarının eline geçmiş değil.

ZeuS bulaşmış kişi İnternet bankacılığı işlemlerini yaparken, bir mesaj-form ile karşılaşıyor (html injection yöntemiyle). Bu mesajda sosyal mühendislik ile kurbanın gerekli bilgileri girmesi (telefon numarası, modeli gibi) ve telefonuna gönderilecek olan SMS'deki web adresine girip programı (aslında zararlı yazılımı) yüklemesi isteniyor.

Zararlı yazılım güvenlik sertifikası/programı adı altında telefona bulaştıktan sonra artık saldırgan için bankanın gönderdiği SMS doğrulama koduna ulaşmak zor olmuyor. Çünkü zararlı yazılım bulaştığı telefonda gelen mesajları "sniff"leyip saldırganın numarasına gönderiyor. Zararlı yazılımın elimizde bulunan versiyonunu incelediğimizde aşağıdaki resimde iletişime geçtiği telefon numarasını görebiliyoruz;

Resim-1: Saldırganın numarası

Ayrıca telefona gelen mesajlarda numaraya bakıyor ve o numarayı saldırganın numarasıyla karşılaştırıyor. Bu karşılaştırma işlemini Symbian apilerindeki TdesC16::Compare fonksiyonu ile yapıyor. Eğer eşleşirse o numaradan SMS olarak gonderilen komutları kabul ediyor. Komutların listesi aşağıdaki resimde görülebilir;

Resim-2 : Komut listesi

Zararlı yazılım telefondan çaldığı bilgileri kaydetmek için kendisine “Numbersdb.db” adında bir database oluşturuyor. Bu database oluşturma , table ve column’ları belirleme işlemlerini ise “RdbNamedDatabase”, “TdbCol” gibi kütüphaneleri kullanarak yapıyor. Ve bilinen “Select * from” vb. SQL komutlarını kullanarak bu databaseden gerekli bilgileri çağırıyor. Database’e sorgu çekme işlemi için “RdbView” kütüphanesini kullanıyor.

Resim-3: Sql Sorgu Komutu

Resim-4: Databese işlemleri

Gelen mesajları gizlice okumak yani snifflemek için ise sistemde bir socket açıp , gelen mesajları dinlemeye alıyor. Bu işlem için de Symbiandaki Rsocket::Open, RsmsSocketReadStream sistem apilerini kullanıyor.

Yorumlar