Cisco ASA 55xx ve Wireshark ile Network Sniffing

Geçenlerde, bir networkte meydana gelen enteresan durumları analiz etmek üzere networkü sniff etmem gerekti. Zira networkün internete çıkan ip adresi çeşitli black listlere girmişti ve içeriden spam yapıldığı düşünülüyordu. Bu nedenle network trafiğini analiz ederek, böyle bir durum olup olmadığını kontrol etmek gerekiyordu. Bildiğiniz gibi wireshark isimli güçlü sniffer ile detaylı analiz yapmak mümkün.

Sonuç olarak ben de analiz için wireshark kullandım; bu yazıyla da, sniffer bilgisayarın networkte konuşlandırılması, trafiğin dinlenmesi ve bir spambot’ların sinsice yaptığı spam faliyetlerinin kolayca nasıl tespit edilebileceği ve Cisco Asa 55xx serisi security appliance üzerinde port mirroring yaparak işlerin nasıl kolaylaştırdığını paylaşmak istiyorum.

Bildiğiniz gibi networkü sniff etmek istemeniz durumunda, tüm network trafiğini sniffer olarak görev yapacak bilgisayara da göndermeniz gerekiyor. Böylesi bir iş için izlenebilecek bir iki yol var. Çıkışa bir hub koyabilir ya da port mirroring destekleyen bir switch ile trafiğin bir kopyasını sniffer’ın bağlı olduğu porta yollayabilirsiniz. Ya da daha uzun bir yol seçerek, sniffer bilgisayarda iki ethernet kullanıp, sniffer’ı gateway ile router arasına yerleştirebilirsiniz.

Benim bulunduğum ortamda bir hub ya da yönetilebilir bir switch bulunmuyordu, bu nedenle ilk iki yöntemi izlemem olası değildi. Diğer yöntem ise sniffer’a ikinci etherneti takmak, gateway ile router arasına yerleştirmek ve gerekli ip yapılandırması ile routingleri düzenlemek (nispeten) uzun bir iş olacaktı. Bu nedenle başka bir yol ararken bir köşede atıl vaziyette duran Cisco ASA 5505 serisi adaptive security appliance cihazını, sadece bir switch olarak kullanıp port mirroring yaptırabilir miyim diye biraz bakındım ve ne güzeldir ki bu cihaz cisco tarafında SPAN (Switched Port Analyzer) olarak adlandırılan port mirroring’i destekliyormuş.

Bunun için cihaza bağlanıp, gateway’e bağlı olan portu, sniffer’ı bağlayacağım porta mirorladım.

Yapılandırma çok basit:

Barakuda# conf t

Barakuda(config)# int eth 0/6

Barakuda(config-if)# switchport monitor ethernet 0/7

Bu şekilide, araya switch olarak konuşlandırdığım Cisco ASA’nın 6. portuna üzerinde wireshark yüklü olan bilgisayarı, 7. portuna gateway’i ve 5. porta da internete çıkış için kullanılan hattı bağladım. Dolayısı ile gateway’den cihaznın 7. portuna gelen tüm paketlerin birer kopyası 6. porta yani sniffer’a gönderilmeye başladı.

Bundan sonra 6. porttaki bilgisayarda wireshark calistirarak network trafiğini analiz etmeye başladım ve şüpheler doğru çıktı. İçerideki bir windows client, bir çok e-mail gönderiminde bulunuyordu.

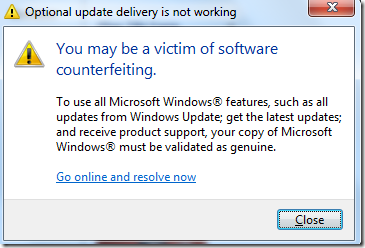

Görüldüğü gibi spambot’a dönüşmüş olan bu windows client, bir çok yere mail gönderimi yapıyor. İlgili client’ı incelediğim zaman, üzerinde bir antivirüs yazılımı olan bu makinada ilk bakışta şüphe uyandıran herhangi bir durum görünmüyordu ve smtp trafiğine neden olan process de services.exe idi. Yani enteresan bir süreç olmaması, mail trafiğinin çok fazla bant genişliği kullanmaması ve antivirüs programının herhangi bir uyarı vermemiş olması teknik olmayan kullanıcıların bot’u kolayca tespit edememelerine neden oluyor.

İşte bu nedenledir ki spambot’lar ile spam yapma yöntemi bu kadar başarılı oluyor.

Sonuç olarak ben de analiz için wireshark kullandım; bu yazıyla da, sniffer bilgisayarın networkte konuşlandırılması, trafiğin dinlenmesi ve bir spambot’ların sinsice yaptığı spam faliyetlerinin kolayca nasıl tespit edilebileceği ve Cisco Asa 55xx serisi security appliance üzerinde port mirroring yaparak işlerin nasıl kolaylaştırdığını paylaşmak istiyorum.

Bildiğiniz gibi networkü sniff etmek istemeniz durumunda, tüm network trafiğini sniffer olarak görev yapacak bilgisayara da göndermeniz gerekiyor. Böylesi bir iş için izlenebilecek bir iki yol var. Çıkışa bir hub koyabilir ya da port mirroring destekleyen bir switch ile trafiğin bir kopyasını sniffer’ın bağlı olduğu porta yollayabilirsiniz. Ya da daha uzun bir yol seçerek, sniffer bilgisayarda iki ethernet kullanıp, sniffer’ı gateway ile router arasına yerleştirebilirsiniz.

Benim bulunduğum ortamda bir hub ya da yönetilebilir bir switch bulunmuyordu, bu nedenle ilk iki yöntemi izlemem olası değildi. Diğer yöntem ise sniffer’a ikinci etherneti takmak, gateway ile router arasına yerleştirmek ve gerekli ip yapılandırması ile routingleri düzenlemek (nispeten) uzun bir iş olacaktı. Bu nedenle başka bir yol ararken bir köşede atıl vaziyette duran Cisco ASA 5505 serisi adaptive security appliance cihazını, sadece bir switch olarak kullanıp port mirroring yaptırabilir miyim diye biraz bakındım ve ne güzeldir ki bu cihaz cisco tarafında SPAN (Switched Port Analyzer) olarak adlandırılan port mirroring’i destekliyormuş.

Bunun için cihaza bağlanıp, gateway’e bağlı olan portu, sniffer’ı bağlayacağım porta mirorladım.

Yapılandırma çok basit:

Barakuda# conf t

Barakuda(config)# int eth 0/6

Barakuda(config-if)# switchport monitor ethernet 0/7

Bu şekilide, araya switch olarak konuşlandırdığım Cisco ASA’nın 6. portuna üzerinde wireshark yüklü olan bilgisayarı, 7. portuna gateway’i ve 5. porta da internete çıkış için kullanılan hattı bağladım. Dolayısı ile gateway’den cihaznın 7. portuna gelen tüm paketlerin birer kopyası 6. porta yani sniffer’a gönderilmeye başladı.

Bundan sonra 6. porttaki bilgisayarda wireshark calistirarak network trafiğini analiz etmeye başladım ve şüpheler doğru çıktı. İçerideki bir windows client, bir çok e-mail gönderiminde bulunuyordu.

Görüldüğü gibi spambot’a dönüşmüş olan bu windows client, bir çok yere mail gönderimi yapıyor. İlgili client’ı incelediğim zaman, üzerinde bir antivirüs yazılımı olan bu makinada ilk bakışta şüphe uyandıran herhangi bir durum görünmüyordu ve smtp trafiğine neden olan process de services.exe idi. Yani enteresan bir süreç olmaması, mail trafiğinin çok fazla bant genişliği kullanmaması ve antivirüs programının herhangi bir uyarı vermemiş olması teknik olmayan kullanıcıların bot’u kolayca tespit edememelerine neden oluyor.

İşte bu nedenledir ki spambot’lar ile spam yapma yöntemi bu kadar başarılı oluyor.

Yorumlar